- Visitas: 197

Vulnerabilidad crítica en Red Hat OpenShift

Una nueva amenaza crítica sacude el ecosistema de Red Hat OpenShift AI

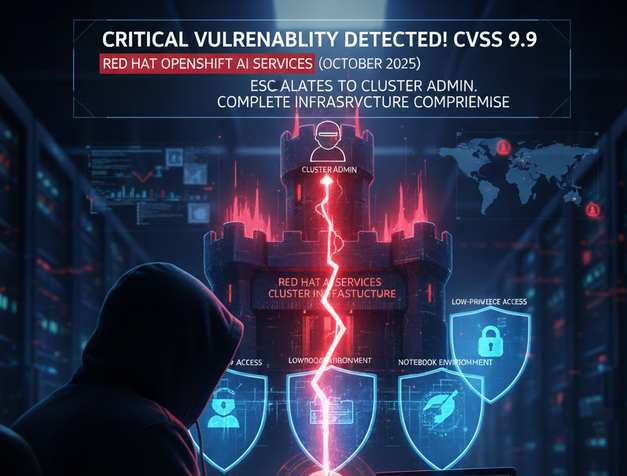

Una vulnerabilidad crítica recientemente identificada en Red Hat OpenShift AI, registrada bajo el código CVE-2025-10725[1], ha encendido las alertas en la comunidad tecnológica y en los equipos de ciberseguridad empresarial.

La falla, descubierta en octubre de 2025 y ya catalogada con una puntuación CVSS de 9.9 (CRÍTICA), permite que un atacante con privilegios bajos como un usuario autenticado dentro de un entorno de notebooks logre escalar hasta convertirse en administrador del clúster, comprometiendo por completo la infraestructura afectada.

De acuerdo con el reporte oficial de Red Hat y los registros del National Vulnerability Database (NVD)[2], esta debilidad se clasifica como un caso de “Incorrect Privilege Assignment” (CWE-266)[3], lo que implica un error en la forma en que se asignan los permisos dentro del sistema de control de accesos basado en roles (RBAC).

Impacto potencial: control total del clúster

El impacto potencial de la vulnerabilidad CVE-2025-10725 es severo.

Al ser explotada, puede otorgar al atacante la capacidad de:

- Acceder a todos los recursos del clúster.

- Leer y modificar configuraciones críticas.

- Exfiltrar información confidencial de proyectos o contenedores.

- Desplegar cargas maliciosas o ransomware dentro del entorno.

- Borrar o alterar componentes de infraestructura, afectando la disponibilidad total.

En otras palabras, se trata de una vulnerabilidad que compromete la [C] Confidencialidad, [I] Integridad y [D] Disponibilidad (los tres pilares fundamentales de la ciberseguridad) dentro de cualquier entorno basado en OpenShift AI.

Detalles técnicos: un error en los permisos del clúster

El problema radica en una configuración excesivamente permisiva del rol kueue-batch-user-role, vinculado al grupo system:authenticated.

Esto significa que cualquier usuario autenticado "aunque sin privilegios administrativos" podría crear “Jobs” o tareas dentro de espacios de trabajo con mayores permisos, aprovechando la ejecución de procesos para escalar privilegios.

La naturaleza del fallo no está en un error de software tradicional como un buffer overflow o una inyección, sino en un diseño incorrecto del control de acceso.

Este tipo de vulnerabilidades suele pasar desapercibido durante pruebas automatizadas, pero su impacto práctico puede ser devastador cuando se combina con despliegues de inteligencia artificial o análisis de datos a gran escala.

Versiones afectadas y contexto actual

Según los reportes oficiales, las versiones afectadas incluyen OpenShift AI 2.16, 2.19, 2.21 y 2.22, junto con sus correspondientes operadores.

Estas versiones se utilizan ampliamente en entornos empresariales y académicos que aprovechan Red Hat OpenShift AI para entrenar modelos de machine learning y gestionar pipelines de datos.

Lo preocupante es que en muchos casos los entornos afectados están expuestos parcialmente a internet o integrados con servicios en la nube híbrida, lo que aumenta la superficie de ataque.

En palabras de especialistas de seguridad de Red Hat, “una explotación exitosa puede dar control total del clúster en cuestión de segundos”.

Mitigación y recomendaciones oficiales

Red Hat ha lanzado una serie de actualizaciones de seguridad y erratas (RHSA) que corrigen la asignación incorrecta de permisos.

Las principales recomendaciones de mitigación incluyen:

- Actualizar inmediatamente a las versiones parcheadas de OpenShift AI.

- Revisar los ClusterRoleBindings y asegurarse de que system:authenticated no posea permisos excesivos.

- Aplicar el principio de menor privilegio, limitando el alcance de las cuentas de servicio.

- Auditar la creación de Jobs y Pods sospechosos en namespaces sensibles.

- Implementar monitoreo y alertas con soluciones SIEM o herramientas como Wazuh, ELK o Prometheus, para detectar intentos de escalada.

Además, Red Hat recomienda usar herramientas de auditoría RBAC y mantener los entornos de inteligencia artificial aislados del plano de control del clúster.

Contexto en la tendencia global de seguridad

Esta vulnerabilidad llega en un momento en que los entornos AI-as-a-Service y las plataformas Kubernetes/OpenShift se consolidan como pilares de la infraestructura digital.

Los expertos señalan que los errores en configuración de roles y permisos son actualmente una de las principales causas de brechas en la nube, más incluso que los exploits de software tradicionales.

Conclusión: refuerza tu postura de seguridad hoy

El hallazgo de CVE-2025-10725 es un recordatorio contundente de que incluso las plataformas más robustas pueden ser vulnerables cuando los permisos no se gestionan adecuadamente.

La mitigación no debe limitarse a aplicar parches: implica revisar políticas de acceso, roles de usuarios, segmentación de redes y auditorías continuas.

Red Hat, Inc. (2025). CVE-2025-10725 [Base de datos de vulnerabilidades]. Red Hat Product Security Center. Recuperado de https://access.redhat.com/security/cve/cve-2025-10725

National Institute of Standards and Technology. (2025). NVD — CVE-2025-10725 Detail [Ficha de vulnerabilidad]. NIST. Recuperado de https://nvd.nist.gov/vuln/detail/CVE-2025-10725

MITRE Corporation. (2025). CWE-266: Incorrect Privilege Assignment (Common Weakness Enumeration). Recuperado de https://cwe.mitre.org/data/definitions/266.html